未来智安XDR视频 点击观看 >>

未来智安XDR视频 点击观看 >>

CCF NCCA演讲实录 | 打造企业安全运营决策引擎XDR

发布时间: 2023-07-28

第38届中国计算机应用大会(CCF NCCA 2023)于7月16日至19日在江苏苏州隆重举办。会议邀请了10余位国内外知名院士、70多位杰出青年科学家、长江学者和优秀青年学者等计算机领域与行业应用领域的国家级人才、顶级专家学者和知名企业家,共同探讨了人工智能+应用领域的最新研究成果、技术创新和应用案例。未来智安创始人兼CEO唐伽佳受邀出席,并发表了《打造企业安全运营决策引擎XDR》专题演讲。

随着国家级大型攻防演练的开始,国内的网络安全产业像雨后春笋一般发展,短短几年出现了很多网络安全公司。创业几年,分享一些心得。我们经常听到客户科技部的老大问一个问题,这些年花在安全上的钱从最开始的一年几百万,到七八千万,现在花一两个亿,该出事还是出事。花了这么多钱,安全能力在哪里?这是直击灵魂的问题,也是客户侧面临的尴尬局面。

前几年,客户每年花很多钱买各种安全的盒子,不断做单点能力建设,这也导致一个大问题就是孤岛效应非常明显。有个大客户,每天各种安全设备产生有效的、有价值的安全告警量千万以上,需要大量的安全运营人员每天查看告警,其实还是分析不过来,处理不过来。结果是花了很多钱买很多盒子,最后招了很多人做安全服务,却发现安全还是没有做好。

先看现在的企业安全检测和运营现状分析。我们经常讲安全的核心是攻防,客户提到安全第一一定是从攻防的角度考虑很多问题。首先一定会讲检测,把风险、告警更加具像化或抽象化,来看见问题。这时要回答的是有多少攻击正在发生,检测出来有谁在攻击我们,从检测的角度怎样去做。第二个是分析,已经检测到客户每天告警量达到两千万,单点盒子产生的告警是线索,要回答客户的问题是今天谁正在攻击我们,通过什么工具攻击,造成的影响是什么等等。从整个事件角度回答问题,包含两个维度,第一是分析,第二是溯源。之后把看到问题处理掉,这就是处置。

威胁运营就是提供看见问题和处理问题的能力。回到刚才科技部老大的问题,安全能力在哪儿?新一代网络安全提出几个要求,简单有效的关联分析,零散的单点攻击告警要变成事件。攻防从整体来讲不是割裂的,一个网络攻击从流量到主机,整个事件化的体现是从关联的有效分析和对整个过程的隐秘行为发现开始。这整个过程中,快速调查溯源、取证、进行自动处置是核心要求。

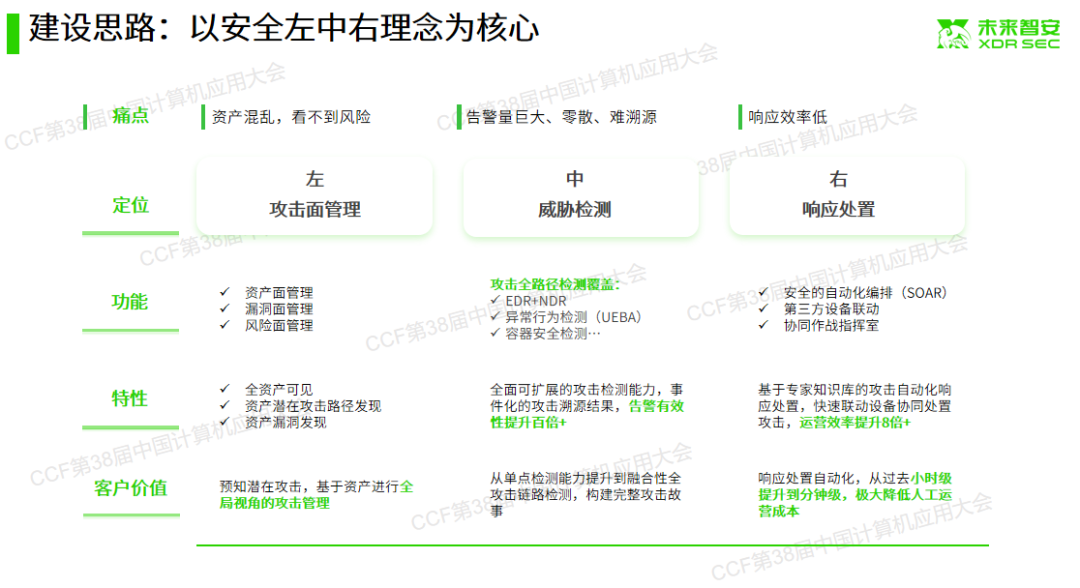

未来智安XDR对整个安全攻防的闭环建设思路技术框架,以安全左中右理念为核心。

我们坐在家里做安全防护,首先需要搞清家里有什么资产。从网络安全的角度我们要回答客户网络里有多少资产?资产有哪些系统应用?可能存在哪些漏洞?

安全管理就是对风险的管理,如果攻击还没有发生,整个过程中第一件事就是预知可能存在的安全风险。当发现攻击时,我们要回答谁正在攻击我们?用什么工具?什么攻击阶段?围绕整个攻击链条的全面检测和采集能力形成事件化的展示,回答的是一个完整的事件而不是很多单点检测能力的告警。

告诉客户一个完整的事件,接下来应该怎么处置?处置分成两个维度。首先要确认事件是不是真实,叫核实。核实之后对准确的事件进行处理,也分成两个维度:阻断攻击者的IP,或者把受害者隔离出来,避免产生更大的影响。

所要做的事情就是预知可能存在的风险,当攻击发生时我们向客户展示一个完整的攻击事件,再通过响应自动化和快速处置能力去闭环安全左中右的建设思路。

围绕安全左中右我们更加细化地从三个层面给客户打造关键能力。一是攻击面管理,从漏洞、端口、弱口令等整个资产维度去做安全风险度量,包括有些安全运营指标和安全态势。围绕这些我们可以进行内网资产梳理、影子资产梳理,以及可能对外暴露的资产暴露面分析。安全度量更多是可量化安全评估体系,对现有的终端、流量的防护设备进行统一收集和有效的安全量化、风险评估,形成完整的安全攻击面管理视角。

在威胁检测过程中会发现以前的攻击检测视角非常单一和局限,但对于客户来讲攻击检测要从多个视角进行量化和体现,比如资产、业务以及场景等。资产视角会定义一些重要资产,重要资产哪怕是存在中等风险威胁,也要第一时间去关注。业务视角是从业务安全等角度做分析。场景视角更多是做场景分析,例如银行业客户比较关心漏洞利用成功的攻击或失败的攻击等。

在响应处置中引用了一个技术,叫SOAR(安全自动化编排),相当于把很多安全服务人员的能力变成自动化的能力,可以通过剧本实现很多人工的动作,提高响应处置效率。系统中还内置大量的作战指挥应急预案,当攻击发生时可以基于应急预案去调用安全自动化编排,形成有效的结果输出。

建立可度量的安全评估及风险感知体系,通过关键运营维度和量化指标来度量。比如哪些是需要重点关注的资产?系统负载比较高的资产都有哪些?内网不允许做违规外联或者违规访问的行为有哪些?这些都可以成为度量指标,从整个安全运营的角度,需要做度量的动作。

整体的安全建设需要梳理整个资产信息,这里要讲一下EDR。它基于终端行为检测和分析,核心基础是在终端上基于大量细粒度、广度的终端行为采集,相比传统的防病毒非常大的优势是基于行为检测,不再依赖于特征值,能更多地了解和检测出未知威胁和高级威胁。有了资产核心数据之后要进行攻击面梳理,围绕整个资产梳理出最后的攻击面结果,形成资产台账,对资产多攻击面的维度信息进行有效展示。

通过攻击面管理做到很好的攻击或风险预知,有风险发生时,不再基于单点工具给客户呈现结果,而是基于整个攻击过程让客户看到完整的攻击事件和结果。这个前提一定是在整个攻击链条上都有相应的采集点和检测点,比如黑客正在通过网络进行扫描行为,扫描之后发现有什么样的漏洞,再利用漏洞成功进入到这台主机和资产盗取数据,是完整的过程性动作。以往的安全检测产品只会在流量上有相应的告警,这时要把整个行为过程全部串起来,需要要进行多数据源的关联检测分析,围绕整个攻击事件向客户呈现整个攻击过程。

客户可以将每天千万条告警变成有效的事件,不需要逐条查看。通过对告警做聚合、变成小事件,或变成完整的攻击事件,逐步像漏斗一样不断地将告警过滤出来,让客户在不同的阶段看到需要关注的点。这依赖于检测和降噪的技术,比如对原始告警做治理,会用到同源关联、多维关联、智能研判和场景化关联技术,得到不同的事件,客户会有不同的关注维度和处理手段。我们会对事件加上相应的标签,让客户能够灵活地应对。

形成事件以后如何进行有效的处置?安全对于人的依赖成分特别大,特别是近两年大量需要非常有经验的安全专家对各种事件做研判。打个比喻,安全专家就像老中医一样,脑子里有很多判断逻辑,熟知攻击的研判手法,但“老中医”太稀缺了,需要把“老中医”脑子里的东西固化沉淀到平台工具中,形成可供引用的安全知识库,形成有效的执行剧本。整个处置过程中要简化日常安全运营工作,提高安全运营的工作效率,可以利用大量的自动化能力、剧本能力进行结果的呈现。

在应急响应处置里,作战指挥室对客户来讲十分必要。从整个安全角度来讲,随着在安全建设的投入增加,安全人员会变得越来越多,要做好有效的协同,就需要有一个作战指挥室,攻击从最早的阶段到最后完成的阶段,不同的阶段有相应的小团队去做精细化处理,这些团队的配合需要通过作战指挥室,通过不同的知识库的调用,或者一些相应的工具能力编排来满足。作战指挥过程中对使用相应解决方案的沉淀,通过XDR平台能够很好地实现应急响应动作。

最后总结一下XDR平台价值,XDR平台是技术框架和一套价值体系的落地最佳实践,在整个过程中需要解决几个问题,一是要把零散的告警变成聚合之后的客户真正关注的攻击事件,解决数据孤岛的融合问题;二是做事件场景化或者灵活的事件编排,有效地实现告警压制。这是整个XDR平台有效的价值体现,并且在响应处置里做到高效的运营效率提升。

—— END ——